1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

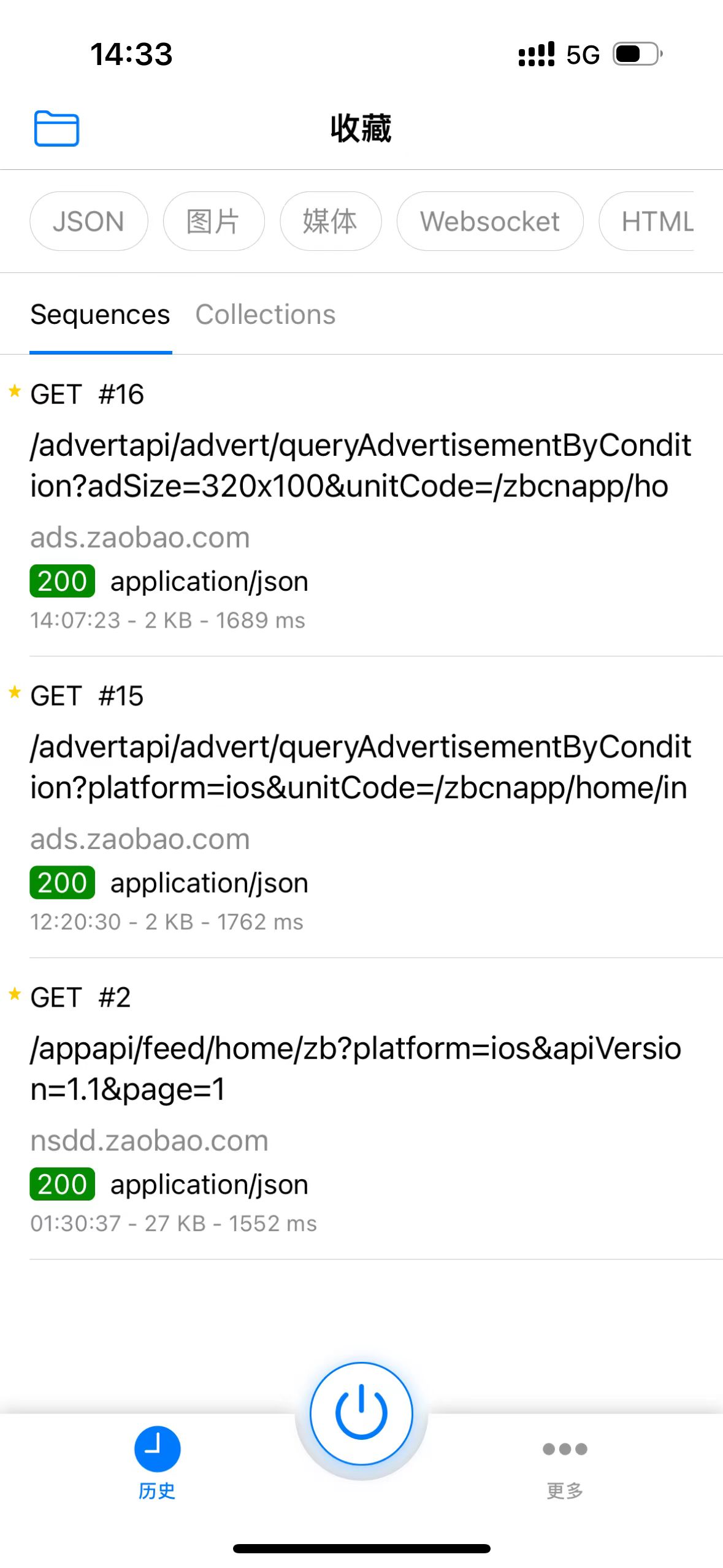

|

{

"code" : "200",

"message" : "Success",

"data" : [ {

"cardHash" : "26c27a3da1a25a300ed246c39f8b14e4",

"meta" : { },

"name" : "home banner",

"cardSizes" : {

"compact" : "TransientsViewer",

"regular" : "TransientsViewer"

},

"children" : [ {

"cardHash" : "4b9f9e3e8a317ecf790c13147283bd84",

"meta" : { },

"cardSizes" : {

"compact" : "Banner",

"regular" : "Banner"

},

"cardFooter" : {

"link" : {

"id" : "https://www.zaobao.com/specials/scf2023",

"type" : "webview"

}

},

"item" : {

"itemType" : "AppBanners",

"appBannerData" : {

"name" : "世纪早报",

"feedId" : "6733580487324860416",

"bannerUrl" : "https://dss1.zbstatic1.com/app-banners/20231116000849_singapore-china-forum-2023.png",

"sort" : 1

}

}

}, {

"cardHash" : "4b42339bd5d254c1610c0c4f2728f94f",

"meta" : { },

"cardSizes" : {

"compact" : "Banner",

"regular" : "Banner"

},

"cardFooter" : {

"link" : {

"id" : "https://www.zaobao.com/interactive/zb100scroll?orientation=landscape",

"type" : "webview"

}

},

"item" : {

"itemType" : "AppBanners",

"appBannerData" : {

"name" : "世纪早报",

"feedId" : "6733580487324860416",

"bannerUrl" : "https://dss1.zbstatic1.com/app-banners/20230906051723_zbcn_app_720x240.jpg",

"sort" : 2

}

}

} ]

}, {

#data[1]#

....

|